الفصل

الثانى عشر

أمـــن

الشـــبكات

تعتمد

درجة أمن

الشبكة على

مدى حساسية

البيانات المتداولة

عبر الشبكة.

ومن ثم يتم

تنظيم الأمن

وفقاً لنوع الشبكة،

ففي شبكات

النظير

للنظير Peer To Peer

كل جهاز

يتحكم في أمنه

الخاص، بينما يتحكم

المزود في أمن

شبكات الزبون

المزود. وهناك

بعض

الإجراءات

التي تساعد في

المحافظة على

أمن الشبكة:

·

التدريب

المتقن

للمستخدمين

على التعامل

مع إجراءات

الأمن.

·

التأكد من

أمن المعدات

وصعوبة

الوصول اليها من

قبل غير المخولين.

·

حماية

الأسلاك

النحاسية

وإخفاؤها عن

الأعين لأنها

قد تكون عرضة

للتجسس.

·

تشفير

البيانات عند

الحاجة.

·

تزويد

المستخدمين

بأجهزة لا تحتوي

على محركات

أقراص مرنة أو

مضغوطة أو حتى

أقراص صلبة،

·

استخدام

برامج لتسجيل

جميع

العمليات

التي يتم

إجراؤها على الشبكة

لمراجعتها

عند الضرورة.

·

إعطاء

تصاريح Permissions

للمستخدمين

للوصول

للبيانات

والمعدات كل

حسب طبيعة عمله.

·

تزويد

المستخدمين

بحقوق Rights

تحدد

الأنشطة

والعمليات

المسموح لهم

إجراؤها على

النظام.

هناك

نظامان

أساسيان

لإعطاء

التصاريح

والحقوق :

·

المشاركة

المحمية

بكلمة مرور.

·

تصاريح

الوصول.

في

النظام الأول

يتم تعيين

كلمة سر لكل

من الموارد

المطلوب مشاركتها

حيث يتم

الوصول لهذه

الموارد فقط

لمن لديه كلمة

السر. كما

تستطيع تحديد درجة

الوصول هل هي

للقراءة فقط

أم وفقاً

لكلمة السر

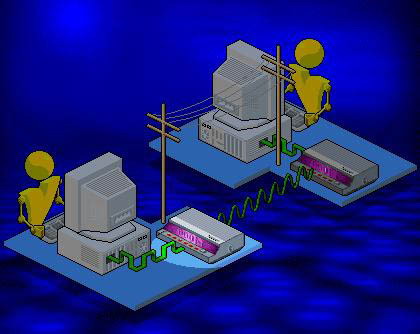

كما ترى

بالشكل (123).

شكل رقم (123)

في

النظام

الثاني يتم تعيين

الحقوق

وإعطاء

التصاريح لكل مستخدم

أو مجموعة

مستخدمين،

ويكفي أن يدخل

المستخدم

كلمة المرور

عند الدخول

إلي نظام

التشغيل

ليتعرف

النظام على

حقوق هذا

المستخدم

والتصاريح

المتوفرة له،

ويعتبر هذا

النظام أكثر

أمناً من

النظام

السابق لأنه

يعطي مدير

الشبكة

تحكماً أكبر

بكل مستخدم.

وعند

إدخال الإسم

وكلمة المرور

يتم تمرير هذه

المعلومات

إلى مدير أمن

الحسابات

Accounts Manager فإذا

كان الدخول إلى

جهاز Workstation

فإن

المعلومات

يتم مقارنتها

مع قاعدة

بيانات

حسابات الأمن

المحلية في

الجهاز، أما

إذا كان

الدخول إلى

نطاق Domain

فإن

المعلومات

يتم إرسالها

إلى مزود SAM

الذى

يقارنها مع

قاعدة بيانات

حسابات

النطاق، فإذا

كان إسم

المستخدم أو

كلمة المرور

غير صالحين

فإن المستخدم

يمنع من

الدخول إلى

النظام، أما

إذا كانا

صحيحين فإن

نظام الأمن

الفرعي يقوم بإصدار

كارت دخول Access

Token

تعرف

النظام

بالمستخدم فترة

دخوله وتحتوى

هذه الكارت

على

المعلومات

التالية:

·

المعرف

الأمني Security Identifier (SID)

و هو رقم

فريد خاص بكل

حساب.

·

معرفات

المجموعة

Group SIDs

وهي

التي تحدد

المجموعة

التي ينتمي

لها المستخدم.

·

الامتيازات

Privileges

وهى تمثل

الحقوق الممنوحة

لحسابك.

كما

أنه يتم إصدار

Access Token عند

محاولتك

الاتصال من

جهازك بجهاز

آخر على شبكتك

و يطلق على

هذا الإجراء الولوج

عن بعد Remote Logon. ومن

الأمور التي

يجب مراعاتها

عند الحديث عن

أمن الشبكة هو

المحافظة على

أمن الموارد

مثل الطابعات ومحركات

الأقراص والملفات

والتي يقوم

مدير الشبكة

بتعيين تصاريح

لاستخدام هذه الموارد.

ومن التصاريح

التي قد تعطى

للوصول إلى

الملفات ما

يلي:

·

تصريح

قراءة ويسمح

لك بعرض ونسخ

الملفات.

·

تصريح

تنفيذ

للتطبيقات.

·

تصريح

كتابة ويسمح

بالتعديل في

محتوى الملفات.

·

ممنوع

الاستخدام

No Access.

والتصاريح

ممكن منحها

لمستخدم أو

مجموعة من

المستخدمين

وهذا أسهل.

حيث يمتلك كل

مورد من

الموارد

قائمة تحكم بالوصول

Access Control

List (ACL)

وكل معلومة

يتم إدخالها

في ACL يطلق

عليها Access Control Entry (ACE). ويتم إنشاء

ACE عند

منح التصريح

لاستخدام

المورد

وتحتوى على SID

للمستخدم

أو مجموعته

الممنوحة

التصريح

بالإضافة إلى

نوع التصريح،

فلو افترضنا

أن مدير

مجموعة ما قد

منح تصريح

قراءة وتصريح

كتابة لملف

ما، فإن ACE

جديد يتم

إنشاؤه ثم

إضافته إلى ACL

الخاص

بالملف

وسيحتوى ACE

على SID

لمدير المجموعة

بالإضافة إلى

تصريح قراءة

وتصريح كتابة.

وهناك نوعان

لـ :

ACE

·

الوصول

مسموح Access

Allowed.

·

الوصول

ممنوع Access

Denied

و يتم

إنشاؤها إذا

كان تصريح

الوصول هو No

Access.

وهكذا

عندما يحاول

مستخدم ما

الوصول إلى

مورد ما يتم

مقارنة SID

الخاص به مع

SIDsفي

كل ACE من ACL

للمورد. أما

في Windows

NT

و Windows 2000 فيتم

ترتيب ACE

بحيث تكون Access Denied ACEs

قبل Access Allowed ACEs

. فإذا وجد SIDخاصتك

في أى من Access Denied ACEs

فستمنع من

الوصول إلى

المورد وإلا

فسيبحث في Access

Allowed ACEs

للتأكد من

الحقوق

الممنوحة لك،

فإن لم يعثر على

SID

مطابق

لخاصتك, فستعرض

رسالة تحذير

تمنعك من

الوصول

للمورد.

إذن

فملخص ما ورد

عن الأمن, أن هناك

بعض

الإجراءات

التي يجب

اتخاذها

للمحافظة على

أمن الشبكة و

منها: تدريب المستخدمين،

حماية

المعدات،

تشفير

البيانات،

استخدام أجهزة

عديمة

الأقراص،

مراقبة العمليات

التى تجرى على

الشبكة. وهناك

نظامان

أساسيان لإعطاء

التصاريح

والحقوق :

·

المشاركة

المحمية

بكلمة مرور.

·

تصاريح

الوصول.

أمن

الشبكة

الافتراضية

1-

جدران اللهب

Fire Walls، لابد من

وضع جدران

اللهب في

الأجهزة

الخادمة لحمايتها

من المخترقين.

2-

حماية جيوب

المعلومات

الصادرة

والواردة من

الشبكة الافتراضية, ويتم هذا كما

ذكرنا في

عملية

التغليف وإنشاء

الأنبوب

وتشفير جيوب

المعلومات

الصغيرة .. وبالنسبة

لعملية انشاء

الأنبوب هناك

نوعان هما:

·

استخدام

الشهادات

الرقمية و

المفتاح

العام

Layer Two

Tunneling Protocol With IP Security

وتضمن

هذه الطريقة

أعلى درجات الأمان

لكنها تتسبب

في تعقيد

الأمور و

تحتاج الى جهاز

خادم اَخر

·

بروتوكول

الإرسال من

نقطة الى نقطة

Point to

Point Tunneling Protocol

وهذه

الطريقة هي

المثلى لأنها تتميز

بالمرونة حيث

لا تتطلب

Windows 2000

لأى جهاز خارجي

يريد الاتصال

بالشبكة

الافتراضية

كما أن قوة

التشفير تبلغ

128 بت.

تحسين

تأمين

الشبكات

أعلنت

شركة Microsoft

عن مبادرة

جديدة وهي

برنامج Strategic Technology Protection Program لتأمين

العملاء

ومساعدتهم فى

الاحتفاظ

بهذا التأمين باستمرار.

وتعتبر

أول مرحلة

لبرنامج Microsoft

المعروف

باسم Strategic Technology Protection

هي Get

Secure أى

(كن آمناً)،

والتي سوف

تشتمل على دعم

مجاني

للمنتجات

المتعلقة

بمكافحة

الفيروسات

ومجموعة

أدوات فورية

جديدة Security Tool

تتضمن أداة

تأمين سهلة

الاستخدام لـ

Microsoftز Windowsز 2000

Server's)

Internet Information Servers (IIS

أما

المرحلة

الثانية من

البرنامج فهي

Stay Secure أى

(استمرارية

التأمين)

والتي

ستستغرق وقتًا

أطول، وهى

تعمل على

تزويد

العملاء

بأدوات وتقنيات

وموارد

يحتاجون

إليها للاحتفاظ

بهذا التأمين

باستمرار.

كما

أعلنت Microsoft

فى ظل مرحلة Get Secure من

برنامج Strategic Technology Protection

Program

عن

الخطوات

الفورية

التالية

لتأمين العملاء

اليوم:

1-

إعداد مديرى

الخدمات

الميدانية

2-

دعم العملاء

مجانًا

3-

مجموعة أدوات

التأمين

الجديدة

أصبحت

مجموعة أدوات

التأمين Security Tool

Kit الشاملة

متاحة مباشرة

على موقع

الشركة www.msn.com

وتشتمل هذه

الأدوات على

حزم خدمات

وعمليات إصلاح

سريعة لتأمين

أنظمة تشغيل Windows NTr 4.0

وWindows

2000

المطلوبة

لمواجهة

عمليات اخترق التأمين

الحرجة مع

أدوات

التأمين (بما

فيها أداة IIS Lockdown) .

استمرارية

التأمين

وسعيًا

منها لتخطي

مرحلة

التأمين

الفورى

لاحتياجات

العملاء ومساعدتهم

فى تأمين

شبكاتهم،

حددت Microsoft

المرحلة الثانية

من البرنامج

وهي Stay

Secure

(استمرارية التأمين)

والتي سوف

تشتمل على

الجهود

التالية

للحفاظ على

تأمين شبكات

اتصال

العملاء باستمرار:

1- الحزم

المجمعة

للتأمين

الشامل. حيث

تخطط Microsoft لبدء

تزويد

العملاء بحزم

مجمعة

للتأمين الشامل

من خلال تحديث

Windows. سوف

تحتاج كل حزمة

إلى خطوة

واحدة

للتطبيق ومرة

واحدة لإعادة

تشغيل النظام.

2-

يقوم تحديث

Windows

آليًا بتحديث

عمليات

الإصلاح

السريعة

للتأمين الخاصة

بالأعمال. حيث

تخطط Microsoft

لإتاحة

خدمة تلقائية

لتزويد

العملاء فى

مجال الأعمال

بتحديث الحزم

المجمعة

للتأمين

الشامل بطريقة

تفى

باحتياجات

العملاء على مستوى

المؤسسة.

3-

مبادرة تأمين

Windows

على نطاق

واسع وتتركز

أساساً على

تحسين عمليات

التطوير

الخاصة بشركة Microsoft

بغرض

إصدار منتجات

وتقنيات أكثر

أمان ويمكن الاعتماد

عليها بشكل

أكبر.

قواعد

التعاملات

على الشبكة

هناك

قواعد يجب

مراعاتها

أثناء

التعامل مع

الإنترنت من

خلال المحادثة

أو مجموعات

النقاش،

وتتمثل هذه

القواعد فى :

1-

أن يكون الفرد

مؤدباً

سواء

كان ذلك في

مجال إرسال

رسالة إلى

منتدى، أو

رسالة بريد إلكترونية

عادية، أو

مشتركاً في

مناقشة، أو

يكتب نصاً لموقعه.

في هذه الحالة

لا تكن متعالياً

بأسلوبك مع

القراء أو أن

تهينهم.

2-

أن تكون

عالمياً

أنت

تتعامل مع

مستعملي شبكة

الإنترنت في

كل أنحاء

العالم. وهؤلاء

لديهم برامج

تصفح مختلفة

وغير موحدة،

كما لديهم

أساليب خدمات

إلكترونية مختلفة،

وبرامج بريد

إلكتروني

مختلفة، كما

لديهم برامج

وأساليب عمل

وتفكير شخصي مختلف

وهكذا. ولذا

وعلى سبيل

المثال لا

ترفق مع البريد

الإلكتروني

ملفاً دون أن يكون

محفوظاً

بتكوين موحد

عالمي مثل

MIME

أو ASCII.

ولا ترسل

بريدا

إلكترونيا تم

وضع تكوين

لنصه text

formattingمثل أن

تكون الأحرف

سميكة أو

مائلة أو ما

أشبه ذلك.

السبب في ذلك

هو أن كثير من

برامج تصفح

البريد ليست

قادرة على

قراءة ذلك

التكوين

وبالتالي فإن

من يستقبل

البريد سيصله

البريد مليئا

برموز غير

مفهومة.

3-

كن مختصرا

بقدر الإمكان

وما

عدا بعض

الحالات

الخاصة التي

تتطلب

تراسلاً مطولاً

مع البعض أو

أن يتطلب

الأمر تبادل

معلومات

معينة لها أسبابها،

فيجب عليك أن

لا تطيل الرسالة

الإلكترونية

وخاصة إذا

أردت الإعلام

عن سلعة أو

خدمة أو فكرة.

من القواعد الذهبية

في هذا الأمر

هو أن تقوم

بحذف

المعلومات

غير الهامة أو

المكررة.

4-

احترم

خصوصيات

الغير

إذا

أرسل أحدهم

إليك رسالة

إلكترونية

تتعلق بموضوع

معين، فلا تقم

بوضعه على

لائحة

العناوين

الضخمة لديك بدون

إذن منه. لا

تقم أبدا ببيع

أو إعطاء

عنوانه لأحد

آخر كي يقوم

باستعماله في

مجال الدعاية

والإعلان.

5-

لا توجه إساءة

للغير

الإساءة

والتصرفات

السيئة

والشتائم

المثيرة

باستخدام

البريد الإلكتروني

تدل على

الأخلاق

السيئة وقلة

الأدب. لا تقم

بهذا العمل

ولا تسء للغير

مهما كانت

الظروف. وإذا

أساء إليك أحد

فلا ترد. إن العملية

هنا تشبه

الجدال مع سكير،

لن تكسب

أبداً. إذا

وصلت رسالة

مسيئة فعليك أحد

أمرين، إما أن

تمسحها

تماماً من

الكمبيوتر أو

أن ترد على ما

فيها من نقاط

أخرى وتتجاهل

النقاط

المسيئة

تماماً وكأنها

لم تكن. أما

بالنسبة لغرف

المحادثة

ومجموعات النقاش

فإذا أسيء

إليك فعليك إعلام

الإدارة

المسئولة

عنها.

6-

عَّرف نفسك

لا

ترسل أبداً أى

رسالة بريدية

دون أن تتضمن

إسمك وكيفية الاتصال

بك في نهاية

الرسالة. كذلك

لا ترسل رسائل

مجموعات

النقاش دون

التعريف بإسمك.